Ada banyak hal yang perlu diingat ketika Anda menjalankan sebuah website, tidak peduli seberapa besar atau kecilnya website itu. Sangat mudah untuk terjebak dalam membangun audiens Anda dan membuat konten, sambil lupa menghadiri tugas-tugas yang lebih mendasar (tapi sama pentingnya).

Misalnya, sangat penting untuk selalu mengawasi kinerja website Anda. Kecepatan loading dapat memainkan peran penting bagi visitor website Anda, dan menentukan berapa banyak tampilan halaman dan konversi yang Anda dapatkan. Kabar baiknya adalah bahwa menjaga website WordPress Anda berjalan cepat tidak harus menjadi tantangan.

Dalam posting ini, kami akan memberitahukan lima cara untuk mempertahankan kinerja di website WordPress Anda. Ayo monggo disimak!

Mengapa Kinerja Website Anda Harus Menjadi Prioritas

Banyak faktor yang membentuk cara pikir orang saat mengunjungi website Anda, seperti desain dan kontennya. Namun, kinerja mungkin merupakan elemen terpenting dalam persamaan itu.

Dengan ‘kinerja’, kami berbicara tentang seberapa cepat halaman memuat website Anda, dan seberapa baik website Anda dapat bertahan di traffic yang tinggi. Website yang lambat dan tidak reliable cenderung membuat pengunjung frustrasi. Semakin lambat website Anda, semakin tinggi rate rasio bounce Anda. Tahu kan bounce? Game yang biasa di Nokia dahulu…. Eh… Bercanda! Bounce dalam web itu artinya pengunjung yang hanya mengunjungi 1 halaman Anda dalam 1-2 detik saja lalu pergi meninggalkan website Anda. Anda mau tuh ditinggalkan terus? Pastinya tidak mau kan?

Sangat penting untuk memastikan bahwa website Anda berkinerja baik setiap saat, baik dilihat oleh satu orang atau seratus orang. Untungnya, Anda tidak harus seorang geek/nerd untuk membuat website Anda berjalan dengan cepat kok.

5 Cara untuk Mempertahankan Performa Website WordPress Anda

Di masa lalu, kami telah melihat beberapa cara umum untuk memelihara situs website WordPress Anda. Sekarang, kami akan fokus pada teknik terbaik untuk menjaga kinerjanya tetap tinggi. Ingatlah bahwa sementara kami akan berfokus pada alat khusus WordPress, banyak dari strategi berikut ini berlaku juga untuk website yang dibangun pada platform apa pun.

Hal pertama yang ingin Anda lakukan adalah menguji website Anda, untuk melihat bagaimana sih kinerjanya saat ini. Dengan informasi itu di tangan, Anda dapat mulai mengambil langkah-langkah untuk mempersingkat waktu pemuatannya.

1. Update terus WordPress Anda!

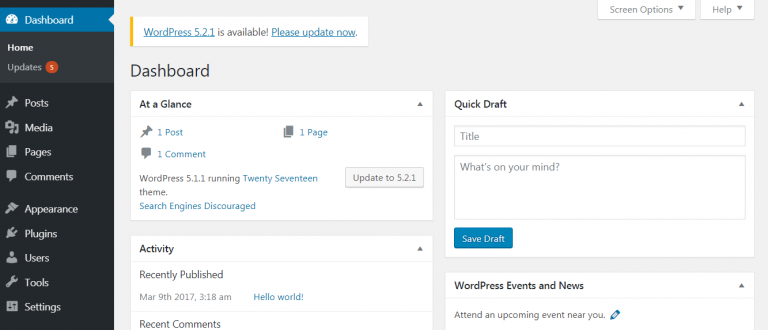

Developer WordPress sering merilis pembaruan untuk platform, dan penting untuk menjaga website Anda pada versi terbaru. Ini penting untuk alasan keamanan, tetapi juga membantu menjaga kinerja website Anda. Banyak pembaruan merilis penyesuaian dan optimasi yang penting untuk memastikan waktu pemuatan yang lancar.

Terlebih lagi, instalasi WordPress yang kedaluwarsa lebih cenderung konflik/bermasalah dengan browser pengunjung, serta versi plugin dan tema yang lebih baru. Ini dapat memperlambat website Anda, dan bahkan merusak berbagai fitur.

Memperbarui WordPress itu sederhana, dan dasbord Anda akan menampilkan pemberitahuan kapan pun versi baru.

2. Optimalkan Gambar Situs Web Anda

Berbagai jenis konten dan fitur dapat memperlambat website Anda. Namun, beberapa elemen memiliki dampak sebanyak gambar dan media lainnya. File gambar cenderung besar dan ‘berat’, yang berarti mereka akan membutuhkan waktu lebih lama untuk dirender – memperlambat seluruh proses pemuatan halaman.

Yah memang betul jika website Anda itu banyak gambar dan media-media lain dapat membuat website Anda menjadi pelan. Kami mengetahui bahwa gambar dan media itu menunjang website Anda, namun Anda perlu hati-hati juga karena dapat memperlambat kinerja web Anda.

Untuk mendapatkan yang terbaik, Anda dapat mengoptimalkan semua gambar website Anda. Ini mengurangi ukuran file mereka tanpa pengurangan kualitas yang signifikan. Ada banyak plugin WordPress yang dapat membantu Anda melakukan ini, seperti EWWW Image Optimizer.

Plugin seperti ini bahkan dapat mengotomatiskan proses, mengoptimalkan setiap gambar baru yang Anda unggah. Ini dapat menghemat banyak waktu Anda, dan menjaga agar website Anda tidak berjalan seperti siput. Ga mau kan kayak siput jalannya?

3. Pakai Cache

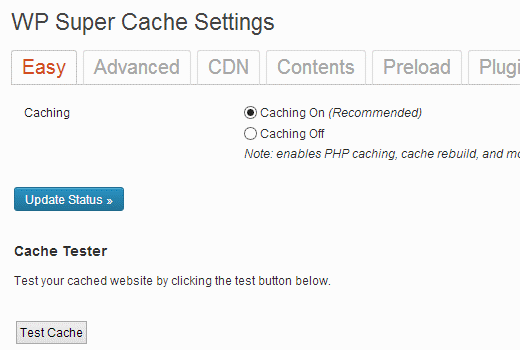

Ketika seseorang mengunjungi salah satu halaman website Anda, sejumlah hal perlu terjadi. Pertama, browser mereka mengirim permintaan ke server website Anda. Kemudian, server mengirimkan data yang diperlukan untuk membangun halaman. Ketika semua informasi itu tiba, halaman tersebut dapat ditampilkan kepada pengunjung.

Terkadang, proses ini sangat cepat sehingga tidak terlihat. Namun, jika halaman Anda rumit atau pengguna berada jauh dari server Anda, itu bisa memakan waktu beberapa detik. ‘Caching’ adalah cara untuk mengurangi waktu pemuatan dengan menyimpan versi website Anda yang dapat diakses oleh browser dengan lebih cepat.

Caching bisa menjadi topik yang kompleks, dan muncul dalam berbagai bentuk. Namun, ini dapat dengan mudah diimplementasikan dengan menggunakan plugin, tanpa memerlukan pengaturan teknis. Untuk ini, pengguna WordPress dapat install plugin yang namanya WP Super Cache.

4. Pakai CDN (Content Delivery Network)

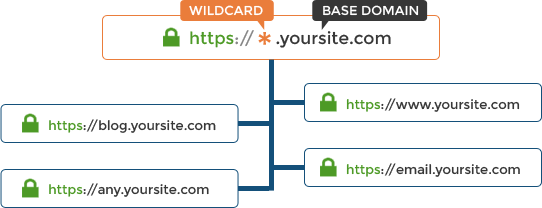

Ini sedikit teknis dan perlu dipelajari lebih lanjut. Content Delivery Network (CDN) adalah cara berskala besar untuk melakukan cache website Anda, dan bisa sangat efektif.

CDN adalah jaringan server, biasanya tersebar di seluruh dunia. Salinan website Anda akan disimpan di setiap server. Ketika pengunjung mengakses salah satu halamannya, data yang diperlukan akan ditransfer dari server yang letaknya paling dekat secara geografis.

Ini dapat mengurangi waktu loading website Anda, karena informasi website Anda tidak perlu melakukan trace yang jauh. Plus, banyak CDN menawarkan fitur peningkatan kinerja website Anda. Cloudflare adalah contoh sempurna (dan populer):

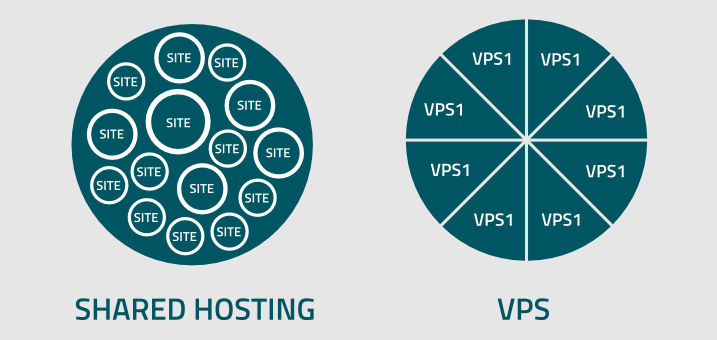

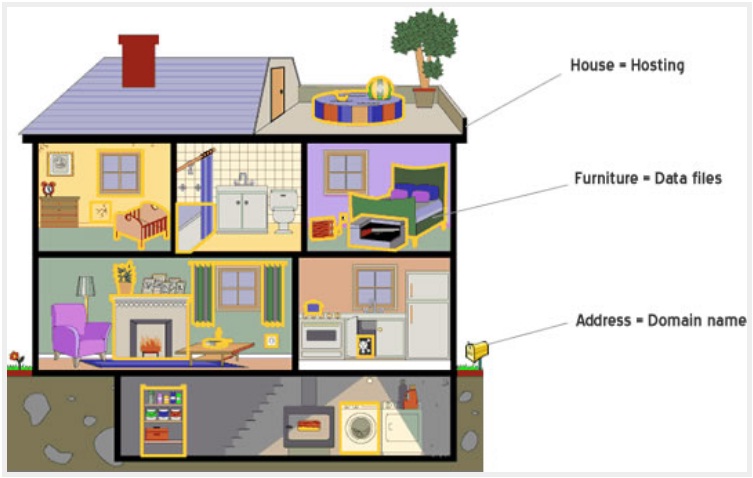

5. Upgrade Paket Hosting Sesuai Kebutuhan Anda

Mungkin saja Anda dapat mencoba semua strategi yang tercantum di atas, tetapi masih melihat kecepatan halaman yang lebih rendah daripada yang Anda inginkan. Ini khususnya umum jika website Anda telah growing dengan cepat dan skalanya lebih besar, atau menerima lebih banyak pengunjung daripada biasanya.

Jika Anda memilih penyedia hosting yang terpercaya, maka website Anda pun akan berjalan dengan performa optimal. Namun, kadang tergantung dari hosting plan Anda juga. Jika Anda pakai paket termurah dan mengharapkan speed yang cepat, maka akan susah tercapai. Oleh karena itu, sangat perlu memilih plan/paket hosting yang sesuai dengan kebutuhan Anda. Ayo monggo konsultasi dengan tim sales kami untuk dapat pencerahan lebih lanjut. Anda dapat langsung mengunjugi web kami di bawah ini:

Kesimpulan

Performa adalah sesuatu yang harus Anda sadari sepanjang umur website Anda. Suatu website yang memuat dengan cepat suatu hari dapat menjadi lambat dari waktu ke waktu, karena tumbuh dan menjadi lebih populer. Karenanya, penting untuk menguji kinerja website Anda secara teratur, dan melakukan segala yang Anda bisa lakukan untuk menjaga kecepatan loading website Anda.

Ada pertanyaan? Silahkan langsung mengunjungi web kami di https://www.jaringanhosting.com. Sampai jumpa di artikel berikutnya!